В еженедельном дайджесте собрали главные события в сфере кибербезопасности за прошедшую неделю. Рассказываем о критических уязвимостях в плагине WordPress, которые могут коснуться 900 000 сайтов, проблемах с защитой виртуальных машин в процессорах Intel и очередной мошеннической схеме с поддельным сайтом популярного архиватора.

Критическая уязвимость в плагине WPvivid угрожает 900 000 сайтов на WordPress

В плагине для резервного копирования WordPress WPvivid Backup & Migration, установленном более чем на 900 000 сайтов, обнаружена критическая уязвимость с идентификатором CVE-2026-1357 (9,8 балла из 10 по шкале CVSS). Она позволяет злоумышленникам удаленно выполнить вредоносный код на сайте без аутентификации. Уязвимость затрагивает все версии плагина вплоть до 0.9.123.

Уязвимость представляет реальную угрозу только для сайтов, на которых включена опция получения бэкапов с другого сайта. Но плагин часто используется именно для миграции, поэтому администраторы нередко активируют эту функцию.

Атака состоит из двух ключевых проблем в коде плагина:

- Сбой RSA-дешифрования: Когда функция расшифровки данных (openssl_private_decrypt()) завершается ошибкой, плагин не останавливает работу, а передает результат ошибки (false) дальше. Криптографическая библиотека воспринимает это как строку нулевых байтов, что приводит к созданию предсказуемого ключа шифрования. Злоумышленник может использовать это для формирования вредоносных пакетов данных.

- Отсутствие проверки пути (Directory Traversal): Из-за некорректной очистки имен загружаемых файлов атакующие могут выйти за пределы разрешенной директории для бэкапов. А потом — записать произвольный файл (например, PHP-скрипт) в любую папку на сайте, что ведет к выполнению кода.

28 января разработчики выпустили исправление в версии 0.9.124, которое добавляет проверки, останавливающие выполнение скрипта при сбое дешифрования, очищает имена файлов и ограничивает загрузку только разрешенными типами файлов. Всем пользователям плагина WPvivid Backup & Migration необходимо как можно скорее обновиться до актуальной версии 0.9.124.

Аудит безопасности Intel TDX выявил шесть уязвимостей

Google и Intel раскрыли результаты совместного аудита безопасности технологии Intel TDX 1.5 (Trusted Domain Extensions), которая обеспечивает шифрование памяти виртуальных машин для защиты от администратора хост-системы и физических атак.

В ходе проверки было обнаружено 6 уязвимостей, включая критическую (CVE-2025-30513), позволяющую полностью скомпрометировать защиту. Проблемы затрагивают процессоры Intel Xeon 6, а также 4 и 5 поколения Intel Xeon Scalable.

Наиболее опасная уязвимость (CVE-2025-30513) основана на состоянии гонки в процессе live-миграции защищенной виртуальной машины. Администратор хост-системы (который в модели угроз TDX считается недоверенным) может инициировать миграцию и в узком временном окне подменить атрибуты защищенного окружения (Trusted Domain). Это позволяет перевести гостевую систему из защищенного режима в отладочный, не вызывая ошибок проверки. После активации отладочного режима администратор получает возможность в реальном времени отслеживать активность виртуальной машины и читать ее расшифрованную память.

Другие обнаруженные проблемы включают целочисленное переполнение при разборе метаданных (приводящее к утечке 8 КБ данных из стека процессора), использование неинициализированных переменных и утечку данных через спекулятивное выполнение инструкций.

Все шесть уязвимостей уже устранены в обновлении микрокода.

Сайт-двойник 7-Zip распространял вредонос, подменяя ссылки

Зафиксирована активность мошенников, создавших поддельный сайт 7zip.com. Он копировал оформление официального ресурса 7-zip.org, распространял вредоносный установочный файл 7zipInstall.exe, который превращал компьютер жертвы в прокси-сервер для кибератак.

Как работала атака по шагам:

- Злоумышленники создали сайт-двойник 7zip.com, который визуально не отличался от официального.

- Благодаря высокому месту в поисковой выдаче Google (4-е место по запросу «7zip») и мошенническим рекламным видеороликам на YouTube пользователи попадали на фальшивый ресурс.

- На сайте жертвы скачивали файл 7zipInstall.exe, который был подписан поддельным сертификатом от имени Jozeal Network Technology.

- После запуска вредоносное ПО копировало себя в каталог C:\Windows\SysWOW64\hero.

- Вредонос прописывал в автозагрузку файлы uphero.exe (загрузчик обновлений) и hero.exe (прокси).

- С помощью утилиты netsh создавались правила в межсетевом экране, разрешающие этим файлам сетевую активность.

В результате зараженный компьютер становился прокси-сервером для заметания следов атакующих, обхода блокировок, распространения другого вредоносного ПО и кражи учетных данных.

В качестве мер защиты советуем внимательно проверять источник файла перед его установкой.

Проблемы в безопасности «Блокнота» позволяли выполнить код на устройстве пользователя

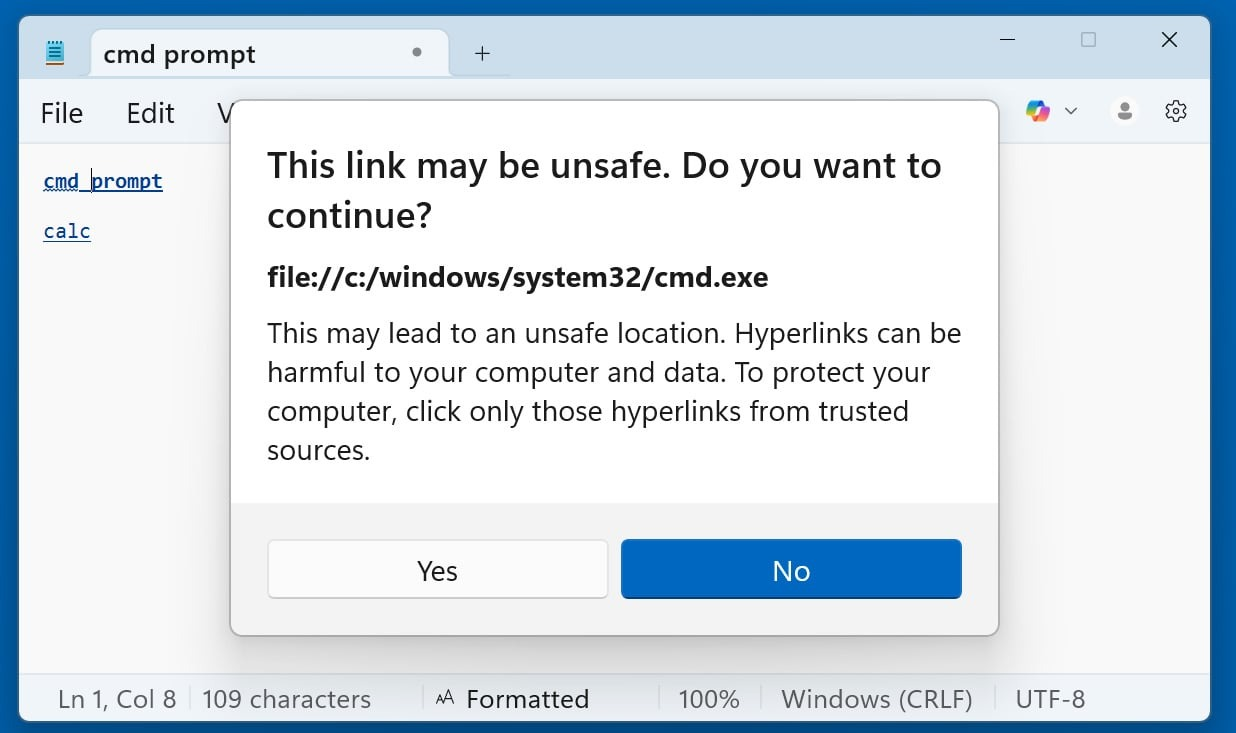

Microsoft исправила опасную уязвимость (CVE-2026-20841) в приложении «Блокнот» (Notepad) для Windows 11. Если жертва открывала на своём компьютере специально подготовленный Markdown-файл и кликала по ссылке, уязвимость позволяла злоумышленникам удаленно выполнять произвольный код.

Дело в том, что с выходом Windows 11 в обновленной версии «Блокнота» появилась поддержка форматирования Markdown, а ссылки в таких файлах стали кликабельными. Исследователи выяснили, что для атаки достаточно создать .md-файл, содержащий ссылки с особыми протоколами (например, file://, ms-appinstaller://). Если пользователь открывает такой файл в уязвимой версии редактора (11.2510 или старше), переключается в режим просмотра Markdown и нажимает на ссылку, то указанная программа или скрипт запускаются без каких-либо предупреждений. При этом вредоносные файлы могут находиться как локально, так и на удаленных SMB-шарах.

Обновлённая версия «Блокнота» показывает предупреждение при клике по ссылкам с любыми протоколами, кроме http и https (например, file:// или ms-appinstaller://).

Остаётся под вопросом, почему специалисты Microsoft всё ещё не ограничили выбор допустимых протоколов. Ведь злоумышленник по-прежнему может убедить пользователя нажать «Да» в новом диалоговом окне, используя социальную инженерию.