Сайты, размещённые на серверах с окружением Битрикс, требуют преимущественно ручной настройки, в том числе для установки SSL-сертификатов. Тем не менее этот процесс несложен даже для начинающих администраторов.

Для установки SSL-сертификата потребуются:

- Сервер с VM Битрикс и размещённым сайтом;

- Файлы SSL-сертификата для установки (файл сертификата с расширением .crt, файл секретного ключа .key и файл цепочки сертификатов .ca-bundle).

Если сертификат приобретён у нас, скачать файлы сертификата для установки можно в Личном кабинете. Выберите сертификат, сверху Просмотр — в конце страницы будут ссылки для скачивания.

Если вы приобрели у нас и платный сертификат, и VDS/VPS для сайта — сертификат установим сами бесплатно. Для этого напишите запрос в службу поддержки.

Процесс установки

Загружаем файлы сертификата (certificate.key, certificate.crt, certificate.ca-bundle) на сервер.

Для этого подключаемся к серверу по SFTP, например, с помощью WinSCP или Filezilla.

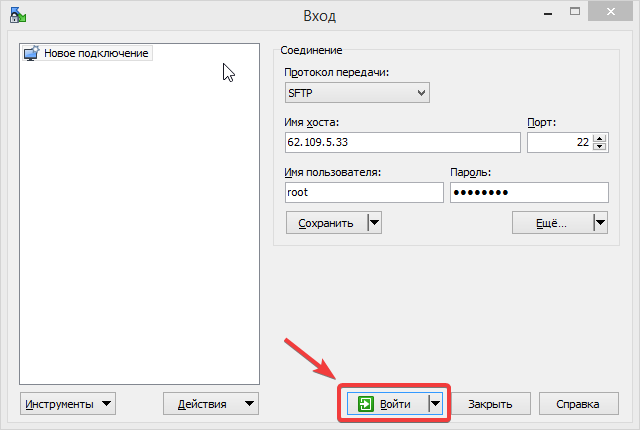

При подключении укажите IP-адрес сервера, логин root, пароль и порт 22:

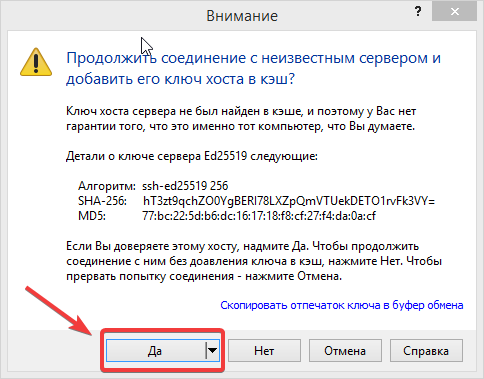

Система запросит подтвердить соединение — соглашаемся:

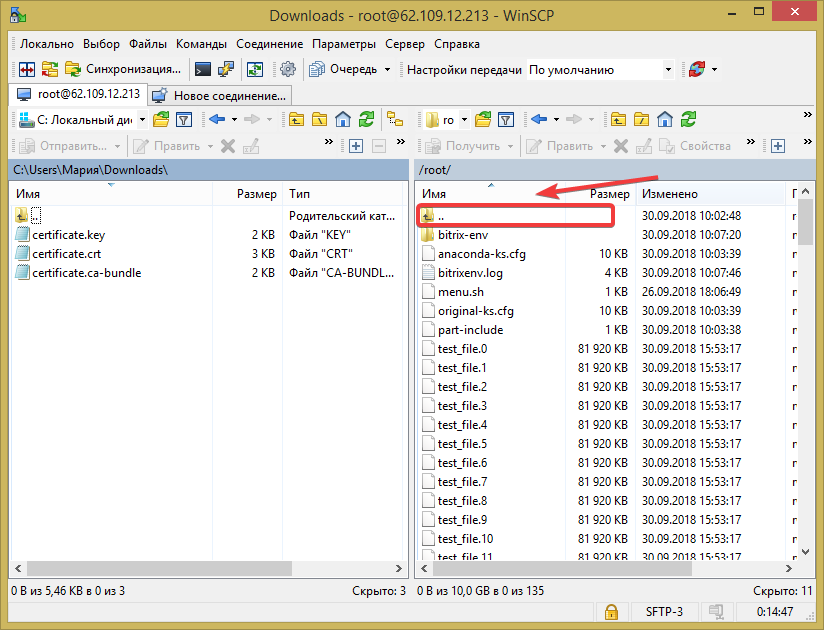

Откроется окно для работы с файлами. В нём по умолчанию домашняя папка пользователя root, переходим на уровень выше:

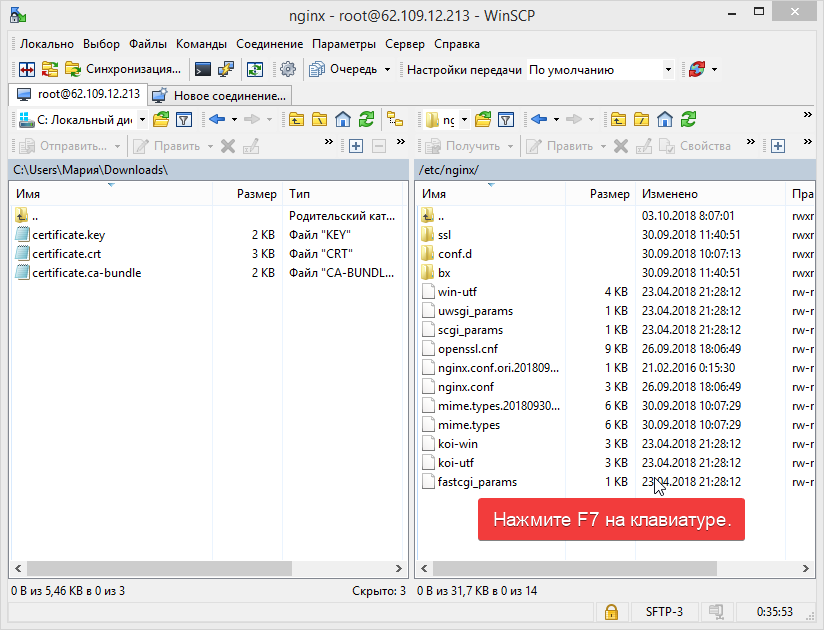

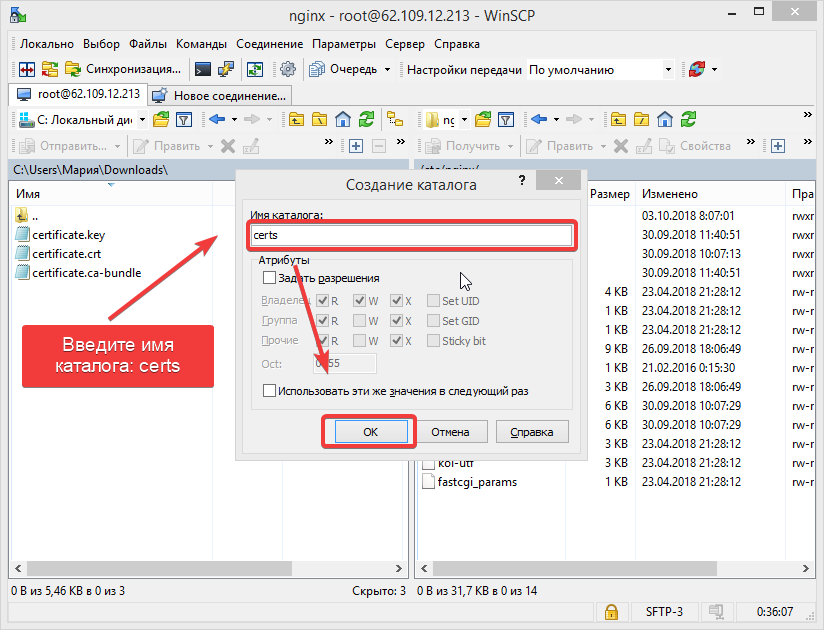

Последовательно переходим в папку /etc/nginx, создаём папку certs (в WinCSP можно использовать горячую клавишу F7):

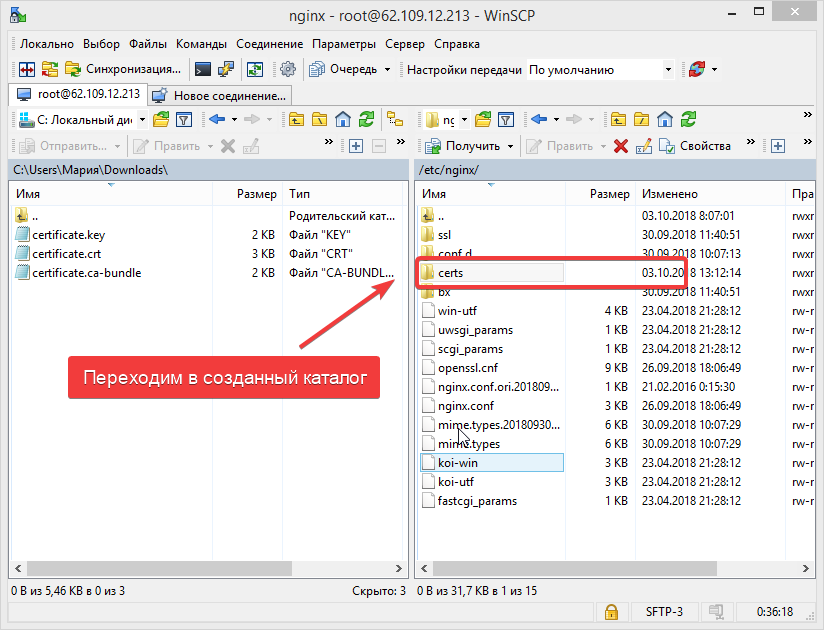

Переходим в созданный каталог:

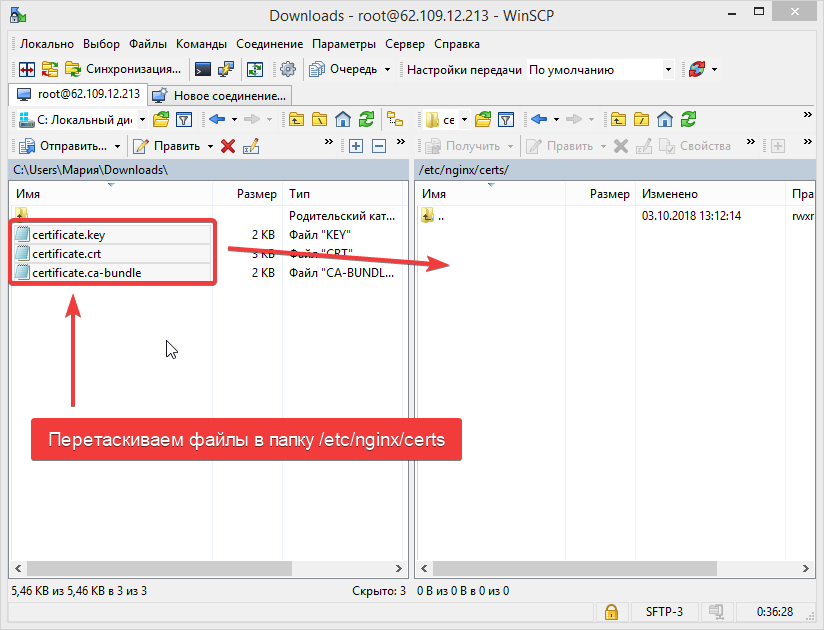

Загружаем в папку /etc/nginx/certs наши файлы сертификата, ключа и цепочки сертификатов(.crt, .key и .ca-bundle):

Подтверждаем загрузку, по завершении выходим из SFTP-клиента.

Следующий шаг — подключаемся к серверу по SSH с данными root. Открывается контекстное меню Битрикс, переходим:

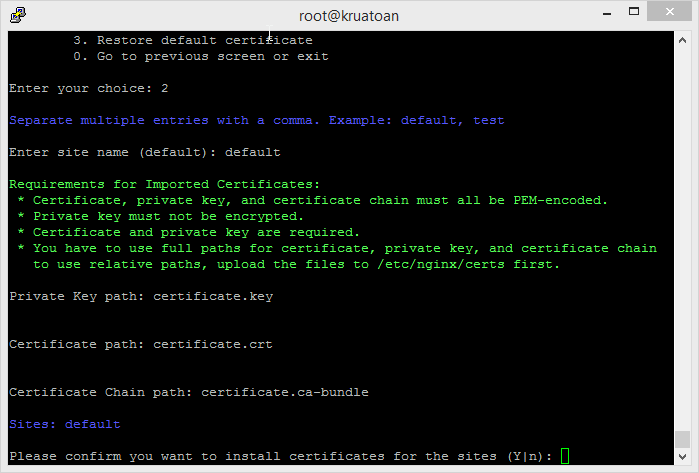

→ 8. Manage nodes in the pool → 3. Configure certificates → 2. Configure own certificate

Указываем, для какого сайта устанавливаем сертификат: для основного пишем default, для дополнительных — название сайта. Указываем пути* к сертификату, подтверждаем установку:

* — мы поместили файлы в папку /etc/nginx/certs, поэтому достаточно указать только имена. Если загрузите файлы в другую папку, укажите полный путь от корневой директории либо от папки certs, если в ней несколько сертификатов по разным папкам. Например:

/home/bitrix/www/certificate.key (от корня),

/site1_ru/certificate.crt (от папки certs).

Система сообщает, что задание на установку запущено, и предлагает выйти, нажав Enter. Нажимаем Enter — нас возвращает в предыдущее окно. Возвращаемся в самое первое меню (два раза вводим 0: 0. Go to previous screen or exit).

Если установка сертификата прошла успешно, теперь сайт работает по http и https. Проверить это можно двумя способами:

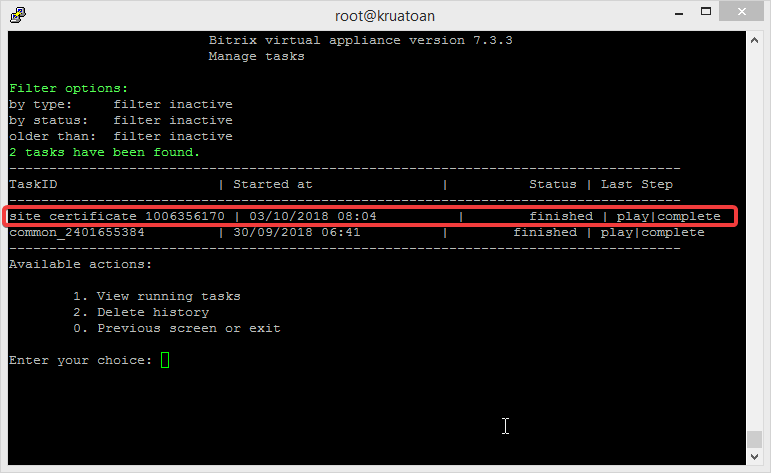

1) В контекстном меню Битрикс выбираем вариант

5. Background tasks in the pool

Отобразятся выполняемые/завершенные процессы:

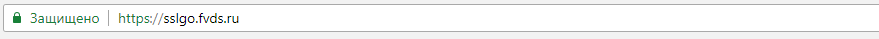

2) Переходим на наш сайт по ссылке https://

Если все в порядке, возвращаемся в контекстное меню Битрикс и отключаем HTTP. Выбираем пункты:

6. Manage sites in the pool -> 5. Change https settings on site

Выбираем сайт и подтверждаем отключение работы незащищенного HTTP-соединения.

Проверяем сайт по http:// — открывается https://:

Настройки завершены.