Сегодня безопасное соединение через HTTPS стало не просто «опцией», а обязательным условием для любого сайта — от личного блога до крупного интернет-магазина. В этой статье разберём, что такое SSL‑сертификат, зачем он нужен и как правильно выбрать сертификат под конкретные задачи и бюджет.

Зачем нужен SSL-сертификат

Когда пользователь заходит на сайт, его компьютер начинает обмениваться данными с веб-сервером этого сайта. Но прежде, компьютер и сервер «договариваются» между собой, как этот обмен будет происходить — в открытом виде или по зашифрованному каналу.

В интернете для открытой передачи данных используется протокол HTTP, для защищенной — криптографический протокол HTTPS, который сначала кодирует информацию, а только потом передает ее. Таким образом, даже если информацию перехватят мошенники, они не смогут расшифровать ее без специального ключа, а значит, не смогут ей воспользоваться.

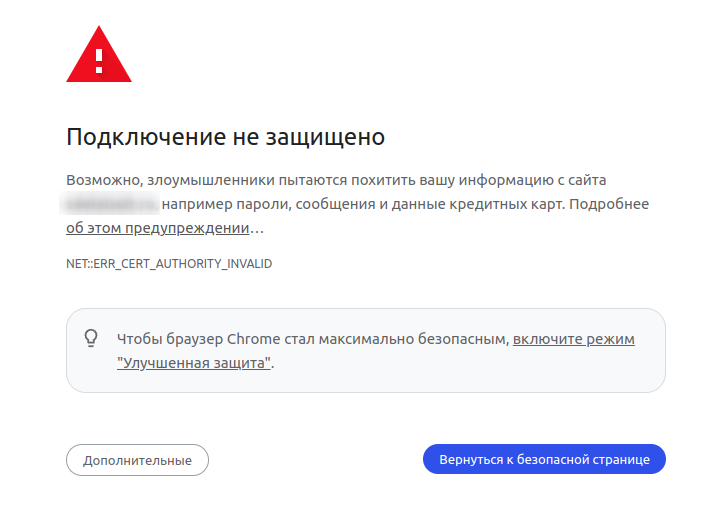

В отношении сайтов крупные поисковые системы планомерно реализуют политику “HTTPS everywhere” — иначе говоря, безопасный протокол повсеместно. Первым об этом серьезно заявил Google, указав на то, что наличие https будет влиять на ранжирование сайта при поисковой выдаче. То же самое сделал и Yandex. Как следствие, с января 2017 года сайты без HTTPS стали помечаться поисковыми системами как «небезопасные», а чуть позже подобные предупреждения стали использоваться на уровне браузеров — при попытке перейти на незащищенный сайт пользователь получает сообщение, что подключение не защищено.

У незащищенного сайта практически нет шансов оказаться в топе поисковой выдачи. Но даже если это произошло, сперва поисковая система, а потом и браузер сообщит посетителю сайта, что лучше на такой сайт не заходить.

Чтобы настроить HTTPS, необходимо установить SSL-сертификат.

Что такое SSL-сертификат

Изначально SSL (Secure Sockets Layer) был протоколом для безопасного соединения браузера с сайтом при использовании HTTPS. Однако из-за уязвимостей его заменил более надёжный протокол TLS (Transport Layer Security), который используется до сих пор. Несмотря на это, термин «SSL» сохранился и теперь обозначает цифровую подпись, подтверждающую подлинность сайта и защищающую от подмены адресов мошенниками.

Слово «сертификат» вызывает ненужные ассоциации с документом, который можно распечатать и повесить на стену. На самом деле, SSL-сертификат — это пакет из трёх файлов, которые сертификационный центр отправляет владельцу домена после того, как проведет проверку частного лица или компании, смотря от кого пришла заявка на получение сертификата.

Вот из чего состоит SSL-сертификат:

- Публичный ключ. Он доступен всем. С его помощью кодируются данные, когда пользователь обращается к веб-серверу.

- Секретный ключ. Его знает только владелец домена. С помощью этого ключа расшифровываются данные, передаваемые от пользователей сайта.

- Подтверждение подлинности сертификата. Данные о владельце веб-ресурса: имя, адрес, доменное имя. Если доменом владеет организация, то — юридические данные. Также в сертификате содержится информация о сроке действия и центре сертификации, выпустившем его.

После того, как владелец домена получает сертификат, он может грамотно настроить HTTPS-протокол, защитить данные посетителей сайта и предоставить все доказательства того, что посещать его веб-ресурс безопасно.

О том, что сайт защищен, посетители узнают по отсутствию предупреждения от браузера и по визуальным атрибутам в адресной строке — о них далее.

Как работает SSL-сертификат

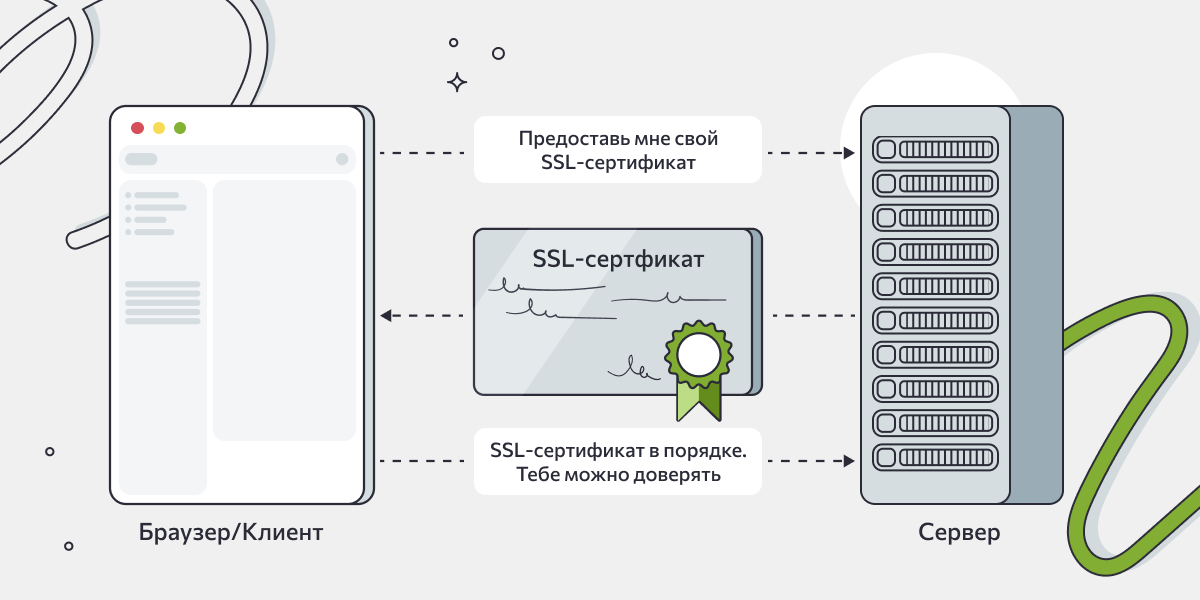

Рассмотрим пошаговую схему работы сертификата на примере интернет-браузера.

- Браузер пользователя инициирует подключение к защищённому ресурсу (веб-серверу сайта) через HTTPS.

- Веб-сервер отправляет клиенту свой SSL-сертификат с публичным ключом.

- Браузер проверяет сертификат на подлинность и соответствие домену.

- Если сертификат действителен, браузер и веб-сервер выбирают параметры шифрования.

- Браузер создает сессионный ключ, шифрует его публичным ключом веб-сервера и отправляет.

- Веб-сервер расшифровывает сессионный ключ своим секретным ключом.

- Начинается защищённый сеанс, где данные шифруются.

Этот процесс, названный SSL/TLS-рукопожатие, происходит за миллисекунды, создавая защищённое HTTPS-соединение.

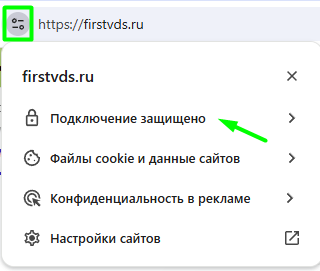

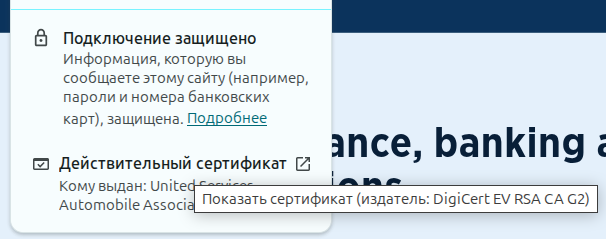

Если всё в порядке, не будет никаких препятствий для дальнейшего просмотра страницы. При этом пользователь сможет найти подтверждение безопасности сайта в разных браузерах по-разному. В некоторых (например, в Mozilla Firefox) — в адресной строке, рядом с доменным именем сайта, появляется символ «замочек». В других — к примеру, в Google Chrome — информация о сертификате будет доступна в меню, которое открывается при клике на домен. Так пользователи понимают, что канал передачи информации защищен и можно спокойно вводить свои данные, не боясь, что их перехватят мошенники.

Если у сайта нет SSL-сертификата, пользователь ни по клику, ни в адресной строке (замочек) не увидит подтверждения безопасности сайта, а в подавляющем большинстве браузеров ещё и получит уведомление, что ресурс не защищён.

Как выбрать SSL-сертификат

Существует несколько параметров, на которые можно ориентироваться при выборе сертификата. Рассмотрим их все, чтобы вам было проще подобрать нужное решение под вашу задачу.

Удостоверяющий центр

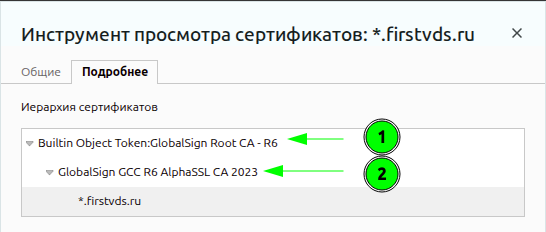

Чтобы соединение клиента с сайтом браузер считал безопасным, мало только наличия SSL-сертификата. Требуется, чтобы корневой сертификат SSL был «знаком» для браузера. Что это значит?

Корневой сертификат — цифровой сертификат, который выпускает и подписывает удостоверяющий центр (CA — Certificate Authority).

Удостоверяющий центр, в свою очередь, — организация, которая выдаёт SSL‑сертификаты и выступает «третьей стороной доверия». Она подтверждает, что сайт действительно принадлежит указанному владельцу.

Особенность корневого сертификата в том, что он самозаверенный — то есть не проверяется «старшим» сертификатом, а удостоверяет себя сам. Именно он является основанием так называемой «цепочки доверия» (chain of trust) и стоит на её вершине.

Когда браузер проверяет SSL‑сертификат сайта, он проходит всю цепочку — от сертификата конкретного домена до корневого, пока не находит соответствие корневого сертификата с одним из ключей в хранилище пользователя — они установлены и встроены в операционные системы (Windows, macOS, Linux), браузеры (Chrome, Firefox) и мобильные ОС. Если такое соответствие найдено — сертификат считается надёжным.

Крупнейшие удостоверяющие центры, выпускающие корневые-сертификаты:

- DigiCert,

- GlobalSign,

- Sectigo (ранее Comodo),

- Let's Encrypt (через ISRG Root X1 и X2),

- GoDaddy,

- Actalis.

Большинство браузеров и операционных систем смогут подтвердить безопасность соединения, если сертификат выпущен одним из этих удостоверяющих центров.

Интересный факт. Отсутствие корневого сертификата у Let’s Encrypt привело к глобальному сбою в 2021 году, когда из-за истечения срока действия сертификата DST Root CA X3 от Let's Encrypt тысячам сайтов и сервисов пришлось экстренно менять сертификаты.

Тип SSL-сертификата по методу проверки

Прежде чем выдать сертификат, удостоверяющий центр проводит проверку владельца домена. По уровню проверки сертификаты делятся на три типа:

- с проверкой домена (DV или Domain Validation);

- с проверкой организации (OV или Organization Validation);

- с расширенной проверкой организации (EV или Extended Validation).

DV-сертификаты

Сертификаты уровня Domain Validation (пер. с англ. «проверка домена») относят к базовому уровню валидации. Такие сертификаты выпускаются в течение нескольких минут. Удостоверяющий центр убеждается в том, что вы являетесь владельцем определённого домена и выдаёт сертификат.

Методы подтверждения для разных УЦ свои, но общий принцип один: необходимо получить письмо с проверочным кодом и ссылкой на доменную почту, либо внести определенные изменения в DNS-запись домена. Так вы подтвердите владение доменом для удостоверяющего центра. Подробнее об это можно прочитать здесь.

Возможные недостатки:

Так как проверка проводится только по доменному имени, то злоумышленники могут использовать сертификат на фишинговых сайтах. То, что канал передачи данных защищен, ещё не говорит о том, что данные попадут в надёжные руки. Доверчивые пользователи не получают сообщения от браузера об опасности и вводят пароли, номера счетов или карт, а в результате информация попадает к мошенникам.

OV-сертификаты

Сертификаты Organization Validation (пер. с англ. «проверка организации») относятся к категории бизнес-сертификатов с высоким уровнем безопасности. Кроме проверки доменного имени, центр сертификации проверяет подлинность юридического лица.

Уровень доверия к сайтам с OV-сертификатами выше, потому что цифровые документы этого типа не только защищают передаваемые данные, но и подтверждают, что компания, которой принадлежит сайт, действительно существует.

Проверка проходит в три этапа. Как и в случае с DV-сертификатами, центр сертификации проверяет домен, высылая письмо на административный email. Затем убеждается, что информация в ЕГРЮЛ не расходится с данными, представленными в публичных бизнес-справочниках и на сайте. И наконец, проверяет компанию по телефону, указанному в справочнике, чтобы владелец сайта мог в личной беседе подтвердить название организации и доменного имени. Порядок этапов может меняться. Это зависит от того, в какой удостоверяющий центр обратилась компания за сертификатом.

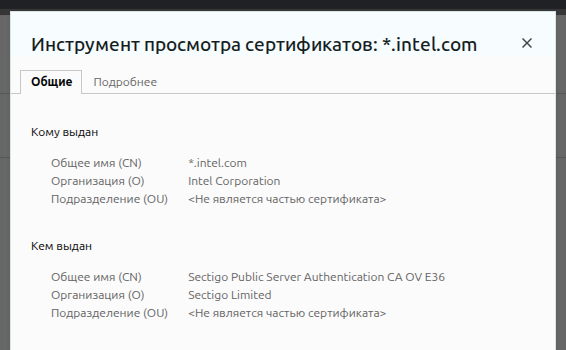

Внешние отличия от DV-сертификата есть, однако для их просмотра потребуется кликнуть на символ рядом с адресом сайта, перейти в меню «Подключение защищено» и просмотреть действительный сертификат. У сайтов с OV поле «Организация» заполнено.

EV-сертификаты

Сертификаты Extended Validation (пер. с англ. «расширенная проверка») считаются самыми надёжными из всех SSL-сертификатов на сегодняшний день и обеспечивают высочайший уровень безопасности.

Как правило, сертификаты данного типа проверки устанавливают крупные организации — банки, правительственные, государственные веб-ресурсы, страховые и финансовые платформы, социальные сети, крупнейшие интернет-магазины. То есть те, кто хочет подчеркнуть статус и завоевать доверие максимального числа посетителей сайта.

Проверка проводится тщательней и может длиться до 5 до 15 дней. В целом, компания проходит те же этапы, что и при получении OV-сертификата: валидация по email, проверка данных в ЕГРЮЛ и публичных справочниках, проверка по телефону.

Визуальный признак: при нажатии на «замочек» или свойства домена в адресной строке браузера в графе «подключение защищено» отображается наименование организации. До версии браузера Chrome 69 такие сертификаты помечались «зеленой адресной строкой» браузера. Сейчас отличия от других сертификатов минимальны.

Время выпуска

Время выпуска сертификатов главным образом зависит от типа проверки сертификата:

- DV сертификаты выпускаются от 2-10 минут.

- OV сертификаты — 5-7 дней

- EV сертификаты — 5-15 дней, в редких случаях дольше. Это возможно, когда в домене фигурируют «части» ключевых слов, связанных с финансами, известными брендами, безопасностью, оружием, медициной и т. д. Если профиль организации не совпадает с ключевым словом, удостоверяющий центр может отказать в выпуске такого сертификата.

Охват/покрытие доменов

SSL‑сертификаты различаются не только по типу проверки владельца, но и по тому, сколько доменов или поддоменов они покрывают. Здесь «охват» означает, на какое количество сайтов и поддоменов распространяется защита:

- иногда достаточно сертификата только для одного домена (например, site.ru),

- бывает нужно защитить домен вместе со всеми его поддоменами (например, shop.site.ru, blog.site.ru),

- в ряде случаев сертификат выпускается сразу на несколько разных доменных имён одновременно (например, company.com, company.org, company.ru).

По данному критерию SSL-сертификаты подразделяют на:

Single‑domain — выпускается на один домен. Базовый вариант, который защищает один конкретный сайт, часто применяется для лендингов, блогов, малого бизнеса и простых небольших проектов.

Wildcard сертификаты (на домен и все его поддомены следующего уровня — например *.firstvds.ru) — удобны, если необходимо защитить множество поддоменов в рамках одного основного домена. Это решение часто выбирают SaaS‑платформы, банки и крупные онлайн‑сервисы, где каждый модуль, клиент или филиал работает на отдельном поддомене вида *.example.com.

Особенность Wildcard — гибкость. Вы можете создавать новые поддомены после выпуска сертификата, и они автоматически будут защищены. Однако у Wildcard есть ограничения: он работает только в пределах одного основного домена, не бывает с расширенной EV-проверкой и защищает поддомены только на 1 уровень ниже.

Мультидоменные (Multi‑domain / SAN) сертификаты охватывают сразу несколько разных доменных имён, указанных как дополнительные — Subject Alternative Name.

Главный плюс такого типа сертификатов — удобство в управлении. Вместо того чтобы управлять десятками отдельных сертификатов, можно объединить их под одним SSL. Это экономит время администраторов, снижает вероятность «вываливания» сайта вне списка защищенных из‑за просроченного сертификата (если администратору требуется обновить несколько сертификатов для филиалов, легко какой-нибудь из них пропустить) и в случае большого количества доменов — снизить расходы на безопасность.

Чаще всего мультидомены требуются крупным компаниям, которые управляют сетью ресурсов (например, для разных версий сайта используется несколько доменов первого уровня —- .com, .org и .ru), финансовым организациям с множеством сервисов или SaaS‑проектам, где есть десятки поддоменов.

Цена

По этому критерию у всех удостоверяющих центров схожая политика — чем сложнее тип проверки SSL-сертификата и больше количество защищаемых доменов, тем он дороже.

В последние годы политика браузеров (например, Google Chrome и Mozilla Firefox) изменила отображение сертификатов OV и EV: визуальные отличия стали минимальными — исчезла «зелёная адресная строка» для EV, и все типы сертификатов теперь выглядят почти одинаково . Детали о проверке организации видны только при клике на значок. Это практически «уравняло» DV, OV и EV в глазах пользователей, но удостоверяющие центры (УЦ) адаптировались, используя другие параметры для дифференциации продуктов и обоснования цен.

Например, многие УЦ, такие как GlobalSign, фокусируются на типе покрытия доменов для повышения стоимости: мультидоменные (SAN) сертификаты часто доступны только в версиях OV (с проверкой организации), а не в базовых DV. Wildcard-сертификаты тоже могут быть ограничены OV, чтобы подчеркнуть их премиум-статус. Это позволяет УЦ предлагать «апгрейды» для бизнеса: если вам нужно защитить несколько доменов, вы, скорее всего, заплатите больше за OV/EV, даже если визуальные преимущества минимальны. Аналогично поступают DigiCert и Sectigo — они позиционируют мультидоменные и Wildcard как решения для крупных проектов, с ценами от 200–1000 долларов в год, в зависимости от количества доменов и уровня проверки.

Однако это не универсально, некоторые предлагают DV с SAN и Wildcard без таких ограничений (например, Sectigo). При выборе учитывайте, нужна ли вам реальная проверка организации (для доверия клиентов) или достаточно базовой защиты.

Итоговые рекомендации по выбору

Чтобы подобрать оптимальный SSL-сертификат:

- Для малого сайта или блога: DV Single-domain.

- Для бизнеса, онлайн-магазина с поддоменами: Wildcard OV от GlobalSign или DigiCert — удобно и надёжно.

- Для крупных проектов с несколькими доменами: Multi-domain (SAN) OV/EV, чтобы объединить всё под одним сертификатом и снизить риски.

Учитывайте срок действия (обычно год) и поддержку. Всегда проверяйте совместимость с вашим хостингом и браузерами.

С 2022 года для доменов из зон .ru, .рф, .su, .by единственным удостоверяющим центром, позволяющим выпускать SSL, остался GlobalSign.

Купить сертификат можно напрямую у центров сертификации, либо у их партнёров — хостинг-провайдеров и других компаний. Что интересно, покупка через посредников часто даёт свои преимущества. Партнёры обычно держат цены на том же уровне, что и удостоверяющие центры, а иногда и ниже — за счёт оптовых скидок. А кроме того, предлагают то, чего не могут предложить сертификационные компании. Так, например, у нас есть поддержка на русском языке, а еще мы помогаем подбирать сертификаты под задачи и бюджет покупателей, осуществляем помощь с выпуском и установкой сертификата на сайт, если вы размещаете его у нас.

Если вам тоже нужна помощь, напишите нам — подскажем.