Firewall (или брандмауэр) позволяет настроить фильтрацию входящего трафика.

- Настройка через панель ispmanager

- Добавление правил брандмауэра

- Дополнительные параметры

- Пути для файла правил

Настройка через панель ispmanager

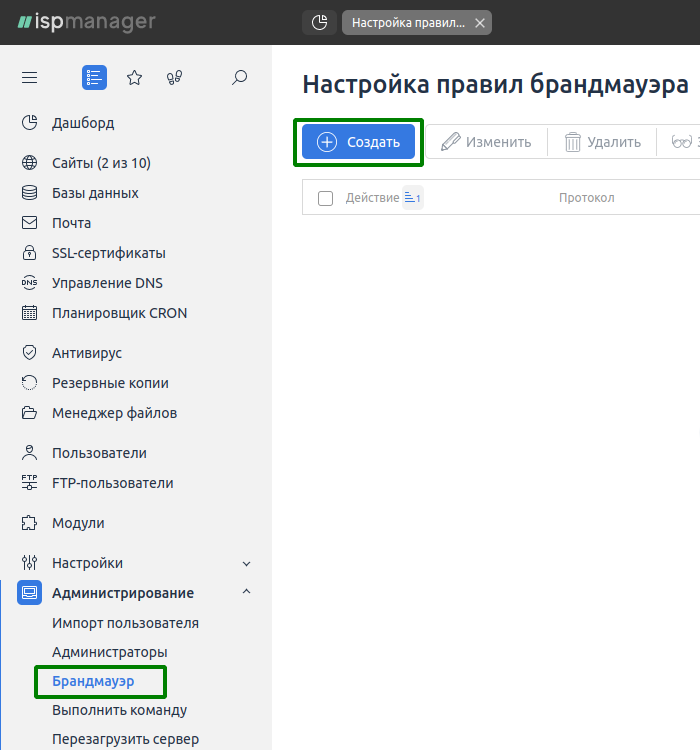

Чтобы создать новое правило вам нужно войти в ispmanager— Администрирование — Брандмауэр — кнопка Создать.

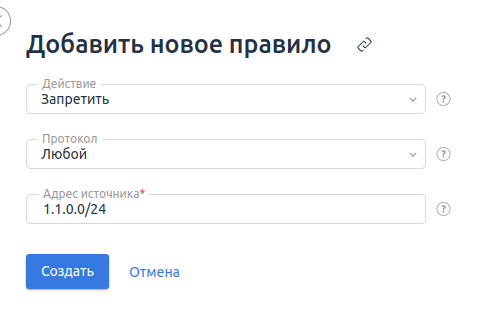

После нажатия на кнопку появится окно с настройками правила.

- Действие — действие над пакетом, в соответствии с установленным правилом:

- Разрешить — фильтрация отключена, сервер принимает соединения с любого IP-адреса.

- Частично разрешить — сервер принимает соединения только с определённых IP-адресов.

- Запретить — сервер не принимает соединения ни с одного IP-адреса.

- Частично запретить — сервер принимает соединения только с тех IP-адресов, которые не входят в список блокировки.

- Протокол — протокол передачи данных.

- Адрес источника — IP-адрес отправителя.

Зависимые правила — количество зависимых правил. Зависимыми правилами являются:

- для «частично запрещенных» сетей — правила брандмауэра для ip-адресов из данной сети с действием «запретить».

- для «частично разрешенных» сетей — правила брандмауэра для ip-адресов из данной сети с действием «разрешить».

Добавление правил брандмауэра

Debian/CentOS: при первом запуске ispmanager, в iptables/ip6tables будут созданы следующие цепочки:

- ispmgr_deny_ip — содержит запрещенные ip-адреса

- ispmgr_allow_ip — содержит разрешенные ip-адреса

- ispmgr_allow_sub — содержит разрешенные подсети

- ispmgr_deny_sub — содержит запрещенные подсети

Данные цепочки добавляются в конец таблицы INPUT в порядке их описания.

В ОС CentOS в таблицу INPUT до создания указанных цепочек записываются разрешающие правила, необходимые для корректной работы панели управления и некоторых сервисов (FTP, WEB, EMAIL).

Для каждой цепочки выделен пул номеров размером в 10000 записей. Т.е. количество правил заданных в каждой из цепочек не должно превышать 10000, иначе это может привести к ошибке.

Внимание: параметры, добавленные в эти цепочки самостоятельно, могут быть некорректно распознаны и отредактированы из ispmanager.

Внимание: следует помнить, что правила описанные в брандмауэре ispmanager, будут применяться для фильтрации сетевого трафика только после пользовательских правил, описанных до установки ispmanager.

Внимание: необходимо помнить, что при ручной настройке брандмауэра (в обход ispmanager), использование модуля "Брандмауэр" может привести к неопределенному поведению firewall целевой ОС.

При добавлении/удалении каждого правила с помощью брандмауэра в панели управления производится проверка, не приведет ли это действие к недоступности сервера с IP-адреса, с которого осуществлено подключение к панели управления. Также проверяется, что IP-адреса сервера остаются доступными для запросов внутри самого сервера.

Правила, относящиеся к подсетям или конкретным IP-адресам сети другого правила логически группируются панелью управления и отображаются, как вложенные правила.

Дополнительные параметры

Все параметры добавляются в файл mgr5/etc/ispmgr.conf.

- Option FirewallCheckAccess - данный параметр позволяет добавлять запрещающие правила брандмаэра в независимости от ограничений самого модуля.

Пути для файла правил

Debian

- /etc/ispiptable.conf /etc/ispip6table.conf

- Загрузка скриптом /etc/network/if-up.d/ispmgrfw

CentOS

- Стандартный /etc/sysconfig/iptables